- Přehledy IS

- APS (25)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (19)

- EAM (17)

- Ekonomické systémy (68)

- ERP (87)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (37)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (63)

- Informační bezpečnost (43)

- IT řešení pro logistiku (48)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tisk | Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Reakce a obrana proti kybernetickým útokům v prostředí SCADA

Útoky na kritické infrastruktury mohou mít fatální důsledky. Sítě průmyslových automatických řídicích systémů (Industrial and Automation Control Systems, IACS) a dispečerského řízení a sběru dat (Supervisory Control and Data Acquisition, SCADA) jsou v této souvislosti obzvlášť ohrožené.

Útoky na kritické infrastruktury mohou mít fatální důsledky. Sítě průmyslových automatických řídicích systémů (Industrial and Automation Control Systems, IACS) a dispečerského řízení a sběru dat (Supervisory Control and Data Acquisition, SCADA) jsou v této souvislosti obzvlášť ohrožené.

Kyberútoky na kritické infrastruktury se stávají pro podniky a vlády na celém světě stále důležitějším tématem. V převážné většině pocházejí od organizovaných skupin nebo úřadů. Elektrárny, dopravní řídicí systémy velkoměst, vodárny, finanční, komunikační a zdravotnická zařízení, továrny. Ty všechny byly přednedávnem zasaženy řadou síťových průniků, řešily zcizení dat a útoky typu Denial-of-Service (DoS). Slabin je v těchto systémech velké množství. Sahají od jednoduchých nedostatků, jako chybějící, standardní nebo slabá hesla, až po konfigurační problémy a slabiny softwaru. Jakmile se útočníkovi podaří spustit škodlivý kód mající přístup k řídicímu systému, je pravděpodobnost úspěšného útoku velmi vysoká.

Reakce a obrana v reálném čase

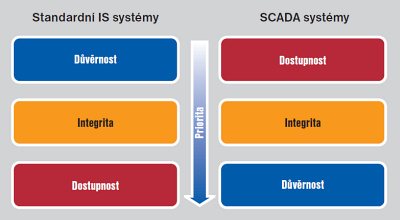

Tradiční reakce na útok je pasivní (vyčkávací), případně korekční, tj. kontroluje se, zda útok ještě probíhá, spoléhá se na robustnost stávajících systémů (absorpce útoku). V prostředí SCADA se téměř nikdy nesahá k řešením, která jsou běžná ve „standardním“ světě IT, například k řízené degradaci (omezení počtu spojení na routrech, firewallech, rev. proxy, degradace služby), případně vypnutí služby (zamezení dalším škodám). Vyplývá to z jiné hierarchie priorit u systémů SCADA (viz obrázek 1). Z tohoto důvodu je potřeba používat jiné, sofistikovanější metody obrany proti probíhajícím útokům.

Obr. 1: Priority při posuzování bezpečnosti

Aktivní a pasivní kyberobrana

Aktivní kyberobranu je možné definovat jako přímou obrannou akci, která způsobí zneškodnění nebo snížení potenciálu útočníka. K pasivní kyberobraně patří všechna opatření snižující účinnost útoku, mimo aktivní obranu.

Mnoho běžných a známých bezpečnostních protiopatření využívá aktivní obranu. Řízení přístupu blokuje uživatelský přístup ke zdrojům, anti-malwarové systémy, systémy IPS a firewally blokují škodlivý software, honeypoty se snaží odvést útočníky do izolovaných systémů. Pro pasivní kyberobranu se typicky využívá kryptografie, prověřování stavu bezpečnosti SW i HW, monitorování konfigurací, vyhledávání zranitelností, řízení rizik, monitorování, zálohování a obnova a v neposlední řadě zvyšování bezpečnostního povědomí uživatelů.

Aktivní obrana se dá charakterizovat čtyřmi vlastnostmi: dosahem účinku, stupněm spolupráce, typem účinku a stupněm automatizace.

Dosah účinku rozlišuje mezi interní obranou mající dosah omezený sítí, kterou brání, a externí obranou, jejíž účinek se projevuje mimo ochraňovanou vlastní síť. Většina protiopatření, jako například IPS a řízení přístupu, má charakter interní obrany. Příkladem aktivní obrany s externími účinky může být vyřazení botnetu pomocí převzetí jeho IP adres a doménových jmen, které jsou používány pro jeho řízení (Command and Control, C2).

Stupeň spolupráce rozlišuje mezi kooperativní aktivní obranou, tedy situací, kdy je opatření použito proti systému s vědomím a souhlasem jeho vlastníka, a nekooperativní aktivní obranou, která takové vědomí a souhlas nepředpokládá. Příkladem kooperativní obrany je spolupráce s poskytovatelem internetového připojení (ISP), typicky omezení šířky pásma nebo filtrování (např. Black Hole Filtering – tiché zahazování určitého typu komunikace).

Zpětné hackování nebo útok na útočníka samozřejmě patří do kategorie nekooperativní, externí obrany. Jako příklad je možné uvést situaci mezi ruskými a gruzínskými hackery v roce 2008. Hackeři prováděli dlouhodobý exfiltrační útok typu water-hole (útok, při kterém jsou infikovány oblíbené stránky protivníka, čeká se na následnou infekci jejich počítačů), a to za účelem získání utajených informací. Jako obrana byl na infikovaný počítač protivníka umístěn falešný ZIP archiv se stejným malwarem, který útočník stáhnul a tím si infikoval vlastní počítač. Na počítači útočníka byla následně pomocí zmíněného malwaru zapnuta webkamera a pořízena jeho fotografie. Je zajímavé zdůraznit etickou stránku této události – ačkoliv obranná akce byla nekooperativní, zpětné nakažení útočníka bylo vyvoláno činností a malwarem útočníka samotného.

Typ účinku rozlišuje čtyři druhy činností. První, sdílení, označuje šíření informací o hrozbě, typicky IP adresa útočícího počítače nebo signatura útoku (např. činnost prodejců produktů typu anti-malware při aktualizaci signatur). Druhá činnost je sběr, při kterém oběť útoku sbírá dodatečné informace o hrozbě. Lze zde využít třeba aktivace senzorů, což se často děje na úrovni ISP. V případě vyřazení botnetu Coreflood byly na základě sesbíraných informací nahrazeny C2 servery útočníka C2 servery obránců.

Třetí druh činnosti, blokování, blokuje aktivity považované za podezřelé, typicky provoz z určitých IP adres nebo provedení určitého typu programu. V případě vyřazení botnetu Coreflood byl tak nejdříve blokován provoz hackerů směrem ke svému botnetu a následně byl nakaženým počítačům dán povel zákazu komunikace směrem ke drop serverům, na kterých se ukládají zcizené informace, aby se zabránilo další exfiltraci.

Čtvrtému druhu činností se říká preemptivní. Jde o činnosti, které preventivně eliminují zdroj útoku, například zabavením počítače známého útočníka nebo vyřazením C2 serverů známého botnetu (již zmíněná situace kolem botnetu Coreflood).

Stupeň automatizace se týká úrovně zapojení lidského faktoru. Aktivní obrana je automatická, pokud nevyžaduje lidský zásah. Manuální obrana vyžaduje zahajovací nebo rozhodovací kroky ze strany lidí. Většina systémů anti-malware a IPS obsahují jak ruční, tak automatické komponenty. Rozhodování o instalaci databáze signatur a konfigurace provádějí lidé. Proces detekce a základní reakce jsou automatizovány (např. upozornění), přičemž existuje možnost manuálního určení definitivní reakce.

Etické a zákonné zásady aktivní kyberobrany

Aktivní kyberobrana by měla být prováděna pouze v případě, že je její použití v souladu s etikou a zákony. To je vyjádřeno v následujících šesti zásadách: pravomoc, imunita třetích stran, nezbytnost, přiměřenost, zapojení lidského faktoru a občanská práva. Co tyto zásady říkají v praxi?

Aktivní kyberobrana by se měla provádět pouze v rámci pravomocí povolených zákony, předpisy a smluvními závazky. Pro interní obranu má obranný tým většinou dostatek pravomocí. U externích kooperativních zásahů, jako je sdílení informací o útocích, jsou pravomoci poněkud omezeny. Bezpečnostní firmy kupříkladu smí posílat aktualizace signatur nebo manažovat firewally zákazníků. Firmy obecně odmítají sdílet informace o útocích mezi sebou nebo vůči vládním úřadům, pokud k tomu nejsou přinuceny svými závazky nebo zákonem. Problém konfliktu pravomocí vzniká často tehdy, když má obrana za následek nekooperativní externí efekty, jako je vyřazení C2 serverů botnetu. U takových důsledků jsou často zapotřebí soudní rozhodnutí, případně jsou takové činnosti omezeny na odpovídající vládní orgány (např. tajné služby) s příslušnými pravomocemi.

Aktivní kyberobrana také nesmí úmyslně škodit třetím stranám. To se týká zejména těch systémů třetích stran, které jsou kompromitovány útočníkem. Typickým příkladem jsou botnety, jejichž součástí jsou počítače nakažené třetí strany, i když z těchto systémů přicházejí pakety jako součást útoku DDoS. Tento princip je odvozen z teorie a zásad vedení spravedlivé války a říká, že nezúčastněná třetí strana má být odlišována od přímého útočníka a nesmí být přímým cílem protiútoku. Na druhou stranu, teorie spravedlivé války uznává morální možnost určitých kolaterálních škod v případě, že je akce nezbytná a škody jsou přiměřené dosaženým výsledkům.

Aktivní kyberobrana by se neměla používat, pokud není nezbytná pro odvrácení nebo prevenci útoku. Tato zásada je důležitá zejména v momentě, kdy by se akce mohla dotknout třetích stran. Z principu nezbytnosti vyplývá, že cílem protiútoku by měl být pouze zdroj útoku a neměl by být veden pouze za účelem represe nebo msty. Rovněž z této zásady vyplývá, že by jeho síla měla být vedena proti konkrétnímu útoku a neměla by způsobovat bezdůvodné škody, dokonce ani útočníkovi.

Aktivní kyberobrana by také neměla být použita, pokud způsobí škody nepřiměřené dosaženým výsledkům. Pro ilustraci můžeme uvést situaci kompromitovaného serveru, který se využívá pro útok na banku. Poté, co ISP banky zjistí vysokou intenzitu útočných paketů, začne blokovat všechen provoz z útočícího serveru. Tím se kompromitovanému serveru zabrání i v posílání legitimního provozu (např. provádění legitimních bankovních operací). Potencionální škoda, kterou takové blokování může způsobit, je morálně dovolena pouze v případě, že je škoda přiměřená dosaženému výsledku (např. umožnění legitimního provozu ostatním nekompromitovaným serverům). Naopak, pokud by byl útočící server kupříkladu součástí kritického lékařského zařízení, mohla by tím být způsobena nepřiměřená škoda. Na druhou stranu, je představitelné, že potenciální škody způsobené zastavením nebo ovlivněním provozu sítě typu SCADA mohou být neúměrně vyšší, než škoda způsobená konkrétní třetí straně. V takovém případě by byl zásah aktivní kyberobrany přiměřený.

Aktivní kyberobrana by měla v některém ze svých stadií obsahovat řídící lidský zásah. I automatizované systémy aktivní obrany, jako systémy řízení přístupu, firewally, anti-malwarové systémy a systémy IPS, vyžadují lidský zásah při nastavení nebo potvrzení nastavení. V následných krocích pak již není zásah lidského faktoru z časového hlediska možný. Lidský faktor je velmi důležitý právě proto, že umožňuje zvážit všechny ostatní zásady.

Aktivní kyberobrana by měla respektovat občanská práva všech dotčených osob. Jedná se zejména o právo na soukromí, právo svobody projevu a shromažďování. Tato zásada se dotýká jak uživatelů sítě kyberobrany, tak třetích stran a podezřelých – když například organizace (ISP) zablokuje na základě podezření z útoku legitimní přístup uživatelů k jejich legitimním stránkám. Ačkoliv z hlediska hrozícího útoku může být taková činnost oprávněná, měly by se důsledky alespoň brát v potaz.

Závěrem

Etické a právní otázky kyberobrany se diskutují již nejméně posledních deset let. Existuje určitý konsensus, že přístup ke kyberobraně by neměl tvořit jednorozměrné kontinuum, ale vícerozměrné rozhodování, přičemž každý z uvedených přístupů by měl být do větší nebo menší míry zohledněn. Konečným kritériem rozhodování by samozřejmě měl být fakt, zda prostředky odpovídají předpokládaným cílům. Na druhou stranu je třeba konstatovat, že podobné úvahy a rozhodnutí nejsou pod tlakem okolností vždy možné. Je proto nutné předem zvažovat a řídit rizika, možnosti, prostředky a jejich důsledky tak, aby v případě nutnosti byly známy alespoň rámcové hranice pro rozhodování o použití aktivních prvků kyberobrany.

|

Milan Balážik Autor je držitelem certifikace CISSP a působí jako technical solutions architect ve firmě Corpus Solutions. |

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | ||||||

| 2 | 3 | 4 | 5 | 6 | 7 | 8 |

| 9 | 10 | 11 | 12 | 13 | 14 | 15 |

| 16 | 17 | 18 | 19 | 20 | 21 | 22 |

| 23 | 24 | 25 | 26 | 27 | 28 | 29 |

| 30 | 31 | 1 | 2 | 3 | 4 | 5 |

| 23.1. | Odborný webinář Zabezpečení digitální identity zaměstnanců... |

| 24.1. | CyberEdu NIS2 Academy - druhý běh |

| 31.3. | HANNOVER MESSE 2025 |

Formulář pro přidání akce

| 9.4. | Digital Trust |