- Přehledy IS

- APS (25)

- BPM - procesní řízení (23)

- Cloud computing (IaaS) (10)

- Cloud computing (SaaS) (31)

- CRM (52)

- DMS/ECM - správa dokumentů (19)

- EAM (17)

- Ekonomické systémy (68)

- ERP (87)

- HRM (28)

- ITSM (6)

- MES (33)

- Řízení výroby (36)

- WMS (28)

- Dodavatelé IT služeb a řešení

- Datová centra (25)

- Dodavatelé CAD/CAM/PLM/BIM... (40)

- Dodavatelé CRM (37)

- Dodavatelé DW-BI (50)

- Dodavatelé ERP (63)

- Informační bezpečnost (43)

- IT řešení pro logistiku (48)

- IT řešení pro stavebnictví (26)

- Řešení pro veřejný a státní sektor (27)

Tematické sekce

ERP systémy

ERP systémy CRM systémy

CRM systémy Plánování a řízení výroby

Plánování a řízení výroby AI a Business Intelligence

AI a Business Intelligence DMS/ECM - Správa dokumentů

DMS/ECM - Správa dokumentů HRM/HCM - Řízení lidských zdrojů

HRM/HCM - Řízení lidských zdrojů EAM/CMMS - Správa majetku a údržby

EAM/CMMS - Správa majetku a údržby Účetní a ekonomické systémy

Účetní a ekonomické systémy ITSM (ITIL) - Řízení IT

ITSM (ITIL) - Řízení IT Cloud a virtualizace IT

Cloud a virtualizace IT IT Security

IT Security Logistika, řízení skladů, WMS

Logistika, řízení skladů, WMS IT právo

IT právo GIS - geografické informační systémy

GIS - geografické informační systémy Projektové řízení

Projektové řízení Trendy ICT

Trendy ICT E-commerce B2B/B2C

E-commerce B2B/B2C CAD/CAM/CAE/PLM/3D tisk

CAD/CAM/CAE/PLM/3D tiskBranžové sekce

| Přihlaste se k odběru zpravodaje SystemNEWS na LinkedIn, který každý týden přináší výběr článků z oblasti podnikové informatiky | |

| ||

Partneři webu

Detekce bezpečnostních incidentů

v prostředí rozsáhlých datových sítí

-PR-

Útoky na státní nebo finanční instituce s cílem odříznout je od internetu, průniky do chráněných systémů, malware vydělávající peníze svým tvůrcům. To jsou současné kybernetické hrozby. Přitom drtivá většina z nich je prováděna ze stanic nic netušících uživatelů, které jsou pod kontrolou útočníků a tvoří takzvaný botnet. Jen velmi málo z nich je schopno se proti těmto hrozbám bránit, a jejich počítače se tak stávají nástrojem útočníků pro realizaci svých záměrů. Chybí znalosti, peníze, řešení. Otevírá se tím prostor pro poskytovatele datové konektivity, kteří disponují potřebným know-how a mohou zajistit bezpečnost svých uživatelů centrálně. Své portfolio služeb tak mohou doplnit o model security as a service, bezpečnost jako služba.

Útoky na státní nebo finanční instituce s cílem odříznout je od internetu, průniky do chráněných systémů, malware vydělávající peníze svým tvůrcům. To jsou současné kybernetické hrozby. Přitom drtivá většina z nich je prováděna ze stanic nic netušících uživatelů, které jsou pod kontrolou útočníků a tvoří takzvaný botnet. Jen velmi málo z nich je schopno se proti těmto hrozbám bránit, a jejich počítače se tak stávají nástrojem útočníků pro realizaci svých záměrů. Chybí znalosti, peníze, řešení. Otevírá se tím prostor pro poskytovatele datové konektivity, kteří disponují potřebným know-how a mohou zajistit bezpečnost svých uživatelů centrálně. Své portfolio služeb tak mohou doplnit o model security as a service, bezpečnost jako služba.

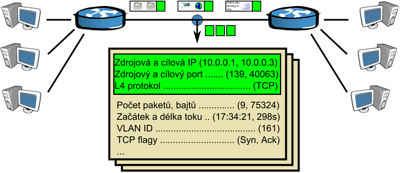

Model security as a service (SECaaS) se postupně prosazuje v západních ekonomikách. Poskytovatel služeb či typicky velký národní integrátor v tomto případě nabízí formou služby zabezpečení typu ochrana webu, ochrana e-mailů, obrana proti DDoS útokům či automatickou detekci anomálií. Rozsáhlé datové sítě s propustností desítek gigabitů nelze efektivně spravovat nástroji, které se za posledních dvacet let prakticky nezměnily a na aktuální problémy prostě nestačí. Potřebujeme nástroje nové generace schopné sledovat datový provoz, odhalovat bezpečnostní incidenty a vyhodnocovat rizika napříč celou infrastrukturou, aniž by jakkoliv ovlivňovaly výkon, propustnost nebo omezovaly uživatele. Moderní metody monitorování a analýzy provozu datové sítě vychází z tzv. datových toků, které si lze představit podobně jako výpis telefonních hovorů. Známe volající strany, čas, délku trvání, ale nevíme, co bylo předmětem rozhovoru. Řečí informatika sledujeme IP adresy, objemy dat, čas, porty, protokoly a další technické parametry TCP/IP komunikace. Princip technologie monitorování datových toků ilustruje obrázek 1. Z hlaviček paketů jsou získány informace o síťových komunikacích (IP adresy, porty, protokol) doplněné o další informace z třetí a čtvrté síťové vrstvy. Ty tvoří základ záznamu o datovém toku, který je dále možné rozšířit o informace z dalších vrstev.

Ze standardu NetFlow vychází jeho moderní verze IPFIX, která se díky flexibilitě a standardizaci prosazuje u stále většího počtu zařízení a výrobců. Hlavní výhodou IPFIX je plné šablonování, které umožňuje definovat vlastní datová pole a přenášet například řetězce libovolné délky. Díky novému standardu IPFIX je možné monitorování datových toků dále rozšiřovat v sedmé vrstvě a exportovat například informace o aplikacích nebo navštěvovaných webových serverech, včetně URL.

Na monitorování provozu prostřednictvím datových toků přímo navazuje tzv. behaviorální analýza (označujeme zkratkou NBA – network behavior analysis), která detailně analyzuje datové toky, vyhledává mezi nimi neobvyklé vztahy a závislosti, a umožňuje tak upozornit na hrozby, pro které neexistuje signatura antiviru nebo systému detekce průniků. Podobně umožňuje odhalovat konfigurační problémy, nedostupné služby nebo aplikace, které jsou v daném prostředí nežádoucí.

NetFlow v telekomunikacích

Technologie NetFlow nachází široké uplatnění zejména v telekomunikacích, kde umožňuje efektivně zvládnout extrémní objemy datového provozu a zároveň zachovává důvěrnost přenášených dat. Zajímavou aplikací této technologie je služba ČDT-MONITOR poskytovaná společností ČD - Telematika, která patří na českém trhu k nejvýznamnějším velkoobchodním poskytovatelům služeb z oblasti telekomunikací. ČD - Telematika vlastní robustní optickou síť s více než pěti sty přípojnými body v rámci ČR a s přenosovou kapacitou až 80×10 Gbps. K síti internet je připojena prostřednictvím čtyř 10Gbps a dvou 1Gbps linek, které nabízí garantovanou dostupnost národního uzlu NIX.CZ a přístup do peeringových uzlů v zahraničí. Běžný datový provoz je v řádech několika desítek Gb/s se dvěma a půl milionu paketů/s. Konektivitu do sítě internet poskytovanou datovou sítí ČD - Telematika využívá více než tři sta poskytovatelů připojení k internetu. Cílem společnosti ČD - Telematika (dále je ČD-T) bylo rozšířit portfolio služeb v oblasti bezpečnosti a nabídnout nové služby zákazníkům z řad poskytovatelů připojení k internetu (dále jen ISP), kteří jsou velkoobchodními odběrateli datové konektivity právě od ČD-T. Obecně předpokládaný fakt, že velké množství útoků je prováděno ze stanic nic netušících uživatelů, byl potvrzen v rámci provedeného pilotního projektu. Po období jednoho měsíce byla prováděna automatická analýza internetového provozu vybraných ISP a zaznamenávány bezpečnostní incidenty, které zahrnovaly komunikaci s botnet command & control servery, síření malwaru (masivní skenování portů), útoky na síťové služby (SSH, RDP), anomálie DNS provozu nebo rozesílání nevyžádané pošty.Na základě dosažených výsledků byla navržena a vytvořena služba pro zákazníky z řad ISP nazvaná ČDT-MONITOR, díky které mohou být všichni odběratelé internetové konektivity od ČD-T automaticky upozorněni, pokud se z jejich datové sítě začne šířit malware, útoky nebo nevyžádaná pošta. Služba je postavena na řešení FlowMon společnosti INVEA-TECH, statistiky provozu z jednotlivých uplinků jsou sbírány na dedikovaném kolektoru, kde probíhá jejich automatizované vyhodnocení prostřednictvím modulu ADS (Anomaly Detection System). Zjištěné incidenty jsou kategorizovány na základě příslušnosti do IP adresního rozsahu přiděleného danému ISP a pravidelně reportovány prostřednictvím e-mailu. Spuštění služby pro nového ISP tak znamená pouze definovat adresní prostor příslušný danému ISP a nastavit automatickou notifikaci na kontaktní e-mailovou adresu.

Praktické fungování služby je možné ilustrovat na jednoduchém scénáři. Infikovaná stanice uživatele se pokouší kontaktovat další potenciální oběti z celého světa. Tato aktivita je zaznamenána v podobě příslušné události, která přesně identifikuje útočící stanici, čas i cíle útoku. Podle identifikace útočící stanice nebo sítě je následně notifikován odpovídající ISP, který konektivitu uživateli zajišťuje a je schopen na vzniklou situaci reagovat upozorněním uživatele nebo omezením jeho služeb. Díky tomu je možné efektivně předcházet šíření malwaru a spamu nebo provádění útoků z datové sítě ČD-T a poskytovatelů internetové konektivity koncovým uživatelům.

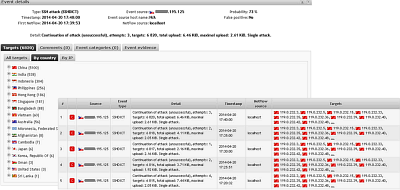

Pojďme se podívat na dva typické příklady zaznamenaných incidentů. Prvním je masivní slovníkový útok vedený proti službě SSH, který ilustruje obrázek 2. V tomto případě stanice z České republiky pod kontrolou útočníka provádí opakované pokusy o připojení ke službě SSH na tisíce různých IP adres z celého světa. Cílem je uhodnout přihlašovací údaje a získat přístup na dané zařízení.

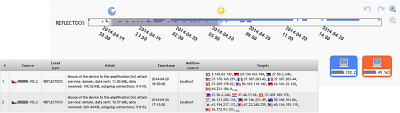

Druhou situací je zneužití DNS serverů k DDoS útokům (obrázek 3). Nezabezpečené DNS servery je možné zneužít k vygenerování většího množství provozu a zahlcení cílů komunikace. Útočník v tomto případě z podvržených adres oběti zašle speciální DNS dotaz, který vygeneruje řádově větší odpověď směrovanou k oběti.

Efektivní identifikace rizik

Analytická společnost Gartner předpovídá, že analýza datových toků bude v budoucnu představovat osmdesát procent využívané technologie pro správu a monitorování datových sítí. Podíl technologie pro zaznamenávání a analýzu kompletního obsahu provozu (tzv. full packet capture) klesne na dvacet procent. Důvodem je finanční náročnost řešení pro záznam a analýzu kompletního obsahu provozu ve vysokorychlostních sítích a omezená použitelnost pro šifrovaný provoz. Role se tak obracejí, kompletní monitoring IT infrastruktury na základě datových toků vhodně doplňuje analýza paketů v případě potřeby.Monitorování a analýzy provozu založené na datových tocích mají všechny očekávané vlastnosti. Žádným způsobem neovlivňují stávající infrastrukturu nebo aplikace a z hlediska uživatelů jsou zcela transparentní. Není třeba měnit architekturu datové sítě nebo cokoliv instalovat na koncové stanice. Díky uplatňování nových principů a přístupů k analýze dat umožňuje tato technologie efektivně identifikovat provozní a bezpečnostní problémy v infrastruktuře.

Pavel Minařík, Mikuláš Labský

RNDr. Pavel Minařík, Ph.D., je absolventem Fakulty informatiky Masarykovy univerzity v Brně. V současné době pracuje jako technologický ředitel ve společnosti INVEA-TECH, kde je zodpovědný za vývoj řešení FlowMon, implementaci projektů a poskytování technické a servisní podpory. (minarik@invea.com)

Ing. Mikuláš Labský je ředitelem úseku Telekomunikační služby společnosti ČD - Telematika a.s., vystudoval Technickou univerzitu v Drážďanech. Svou působnost ve společnosti ČD-T zahájil před čtyřmi lety s cílem rozšířit a upevnit portfolio služeb a posílit obchodní výsledky společnosti na poli telekomunikací. (mikulas.labsky@cdt.cz)

Ing. Mikuláš Labský je ředitelem úseku Telekomunikační služby společnosti ČD - Telematika a.s., vystudoval Technickou univerzitu v Drážďanech. Svou působnost ve společnosti ČD-T zahájil před čtyřmi lety s cílem rozšířit a upevnit portfolio služeb a posílit obchodní výsledky společnosti na poli telekomunikací. (mikulas.labsky@cdt.cz)

| Po | Út | St | Čt | Pá | So | Ne |

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 | 1 | 2 |

| 3 | 4 | 5 | 6 | 7 | 8 | 9 |

IT Systems podporuje

Formulář pro přidání akce

Další vybrané akce

| 17.1. | Bonusová konzultační hodina CyberEdu NIS2 Academy -... |

| 29.1. | Webinář: Efektivní řízení zákaznických vztahů: CRM... |

| 9.4. | Digital Trust |

| 10.4. | Konference ALVAO Inspiration Day 2025 |